Cyberangriffe, Desinformation und Spionage, das sind die Waffen des neuen Kriegs im Netz, der schon längst begonnen hat. Experten rechnen mit vermehrten und intensiveren Angriffen auf Europa ab 2027.

Der Krieg des 21. Jahrhunderts wird nicht nur auf Schlachtfeldern ausgetragen, sondern auch auf Servern, Stromnetzen, sozialen Netzwerken, Satellitensystemen und digitalen Plattformen. Der Konflikt zwischen West und Ost hat sich inzwischen in einen dunklen, hybriden Bereich verlagert, in dem Cyberangriffe, Desinformation und digitale Spionage als Waffen fungieren, die keine sichtbaren Spuren hinterlassen, aber gewaltige geopolitische Umwälzungen verursachen können.

WERBUNG

WERBUNG

WERBUNG

WERBUNG

In der "digitalen Kriegsführung" verschwimmen die Grenzen, Angriffe lassen sich nur schwer den Tätern zuordnen, und die Macht wird nicht in Armeen, sondern in Code, Daten und Informationseinfluss gemessen.

"Dieser Konflikt ist nicht mehr theoretisch. Er ist messbar, anhaltend und vollständig organisiert. Heute manifestiert sich der digitale Krieg zwischen Ost und West in einer stetigen Eskalation von Angriffen, die sich nicht auf traditionelle Malware oder einfache Phishing-Skripte beschränken. Stattdessen beobachten wir bei den APTs eine deutliche Verlagerung hin zu ausgefeilten Techniken, die sich durch langfristige Präsenz und Unauffälligkeit auszeichnen. Der Krieg ist jetzt geduldig geworden: Das Ziel ist nicht, sofortigen Schaden anzurichten, sondern einzudringen, sich einen stabilen Zugang zu verschaffen und einen strategischen Vorteil innerhalb der europäischen Infrastrukturen aufrechtzuerhalten, um ihn zu einem politisch oder militärisch günstigen Zeitpunkt auszunutzen", so Theofanis Kasimis, Gründer von Audax Cybersecurity.

"Staatlich geförderte Angriffe aus Russland, China, Iran und Nordkorea haben in letzter Zeit nicht nur zahlenmäßig, sondern auch qualitativ dramatisch zugenommen. Russland konzentriert sich darauf, Europa zu destabilisieren, wobei der Schwerpunkt auf den Bereichen Energie, Verkehr und dem öffentlichen Sektor liegt, während China sich methodisch auf Industriespionage und Cloud-Infrastrukturen verlegt und dabei Zero-Day-Schwachstellen in Systemen ausnutzt, die den Verteidigungskern eines jeden Unternehmens bilden. Auch der Iran und Nordkorea haben sich erheblich weiterentwickelt: Sie sind von einfachen Angriffen zu komplexen Operationen übergegangen, bei denen Ransomware-ähnliche Taktiken, die Verletzung von Zugangsdaten, die Verlagerung von Daten in die Cloud und die Nutzung von Drittanbieterdiensten zur Verschleierung von Bewegungen kombiniert werden", so der Experte.

Was sind aber die häufigsten Arten von Cyberangriffen auf die europäische Infrastruktur?

Laut dem CEO von 7L International und MassiveGRID, Vassilis Stoidis, handelt es sich um eine Kombination verschiedener Taktiken:

"Die häufigste Form ist nach wie vor DDoS - Angriffe, die Websites und Dienste lahmlegen. Nach Angaben der ENISA fallen 77 % der Vorfälle in Europa in diese Kategorie. In Griechenland hat die pro-russische Gruppe NoName057(16) das Ministerium für Infrastruktur, die Metro von Thessaloniki und die Piraeus Bank angegriffen.

"Dann gibt es noch Ransomware, die wirtschaftlich gesehen die größte Bedrohung darstellt. Gruppen wie RansomHub und Akira expandierten 2024 nach Griechenland. Ein Beispiel dafür war der Angriff auf die Hellenic Open University im November, bei dem 813 GB an sensiblen Daten entwendet wurden."

"Phishing ist nach wie vor die Hauptmethode für das anfängliche Eindringen - es macht 60 % der ersten Eindringlinge in der EU aus. Und griechische Banken sind im Durchschnitt 757 Angriffen pro Woche ausgesetzt".

"Am besorgniserregendsten sind jedoch die gezielten Angriffe auf kritische Infrastrukturen - Energienetze, Schifffahrtsnetze, Unterseekabel. Große griechische Organisationen berichten von einem Anstieg der Häufigkeit solcher Angriffe um 10-20 %."

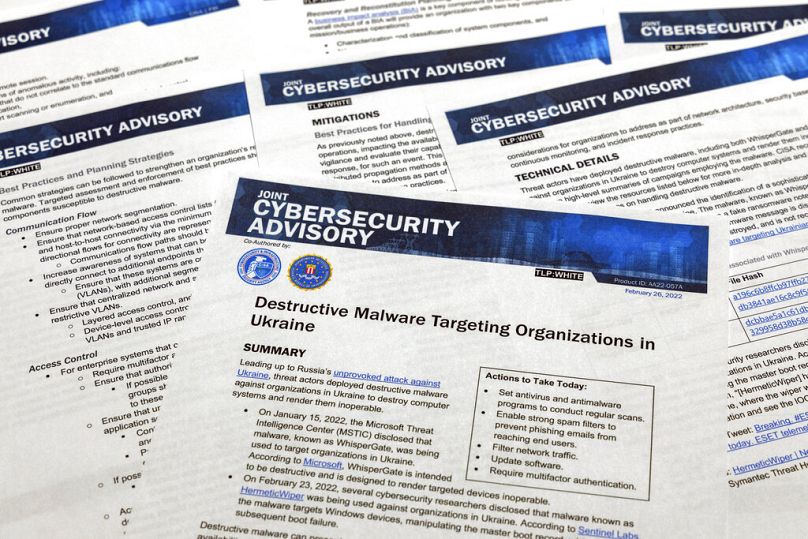

"Im September 2025 gab Anthropic - das Unternehmen, das hinter Claude AI steht - bekannt, dass es eine Spionagekampagne einer vom chinesischen Staat unterstützten Gruppe aufgedeckt und gestoppt hat. Es war der erste dokumentierte Fall eines groß angelegten Cyberangriffs, der von einer KI nahezu autonom ausgeführt wurde. Ziel der Attacke waren Technologieunternehmen, Banken, die chemische Industrie und Regierungsstellen. Das ist ein entscheidender Wendepunkt.

Die entscheidende Frage ist, ob die EU bei der Schaffung gemeinsamer europäischer Standards für kritische Infrastrukturen im Rückstand ist. Antonis Nestoras, Gründer des European Innovation Council, meint dazu:

"Die EU ist spät dran. Aber das Problem ist nicht nur, dass sie zu spät kommt. Das Problem ist, dass sie bei Themen zu spät kommt, bei denen sich eine Verzögerung teuer auszahlt. Viele Jahre lang wurden kritische Infrastrukturen hauptsächlich als nationale Angelegenheit behandelt, wobei jedes Land sein eigenes Schutzsystem entwickelte. Dies hat zu Heterogenität und großen Unterschieden im Sicherheitsniveau geführt. Die Koordinierung ist vor allem deshalb schwierig, weil es kein gemeinsames Risikoverständnis gibt und weil wichtige Entscheidungen aufgrund unterschiedlicher Interessen nur langsam getroffen werden. Die Energiekrise und der Krieg in der Ukraine haben als Weckruf gewirkt. Jetzt muss Europa ein wirklich gemeinsames Verständnis von Sicherheit entwickeln, denn solange es große Unterschiede zwischen den Ländern gibt, bleibt die gesamte Union verwundbar.

"Die Realität ist, dass Europa in eine Phase eingetreten ist, in der Cyber-Bedrohungen nicht mehr als 'digitale Vorfälle' betrachtet werden können. Sie sind jetzt geopolitische Ereignisse. Sie betreffen die nationale Sicherheit, die Stabilität der demokratischen Institutionen, die Wirtschaft, das Funktionieren des Staates und den Schutz der kritischen Infrastruktur. Und in diesem Umfeld sind fortschrittliche Erkennung, Echtzeitüberwachung, KI-gesteuerte SOC und strukturelle Panzerung nicht nur eine gute Praxis, sondern ein strategischer Imperativ", betont Theofanis Kasimis.

Die wichtigsten Akteure und neue Taktiken

Russland

Seit Jahren setzt Russland Cyberangriffe, psychologische Operationen und systematische Desinformation als Teil seiner Außenpolitik ein. Angriffe auf Energienetze, das Stören von GPS-Systemen, massive DDoS-Operationen und vielschichtige Manipulationskampagnen werden nun auf europäischem Boden erwartet.

"Russische APTs (Sandworm, APT28, APT29, Gamaredon) haben sich auf europäische Energie-, Transport-, Regierungssysteme und kritische Zivilschutzdienste konzentriert; wir sehen eine Kombination aus Cyberangriffen und psychologischen Operationen, die auf Destabilisierung und politische Kostenbildung abzielen" , so Theofanis Kasimis.

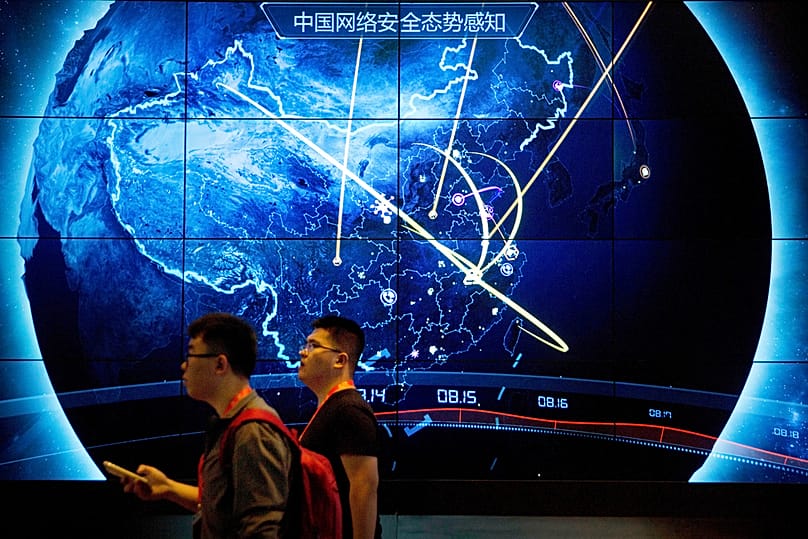

China

Der Schwerpunkt liegt auf der Spionage von Technologie- und Betriebsgeheimnissen, der Infiltration von Telekommunikationssystemen, aber auch auf dem allmählichen Aufbau von digitalem Einfluss durch technologische Abhängigkeiten wie 5G-Netze, Mikrochip-Produktion und kritische Rohstoffe für die digitale Wirtschaft.

Theophanis Kasimi: "Die staatlich geförderten Angriffe aus Russland, China, Iran und Nordkorea haben in letzter Zeit nicht nur zahlenmäßig, sondern auch qualitativ dramatisch zugenommen. Russland konzentriert sich darauf, Europa zu destabilisieren, wobei der Schwerpunkt auf Energie, Verkehr und dem öffentlichen Sektor liegt, während China sich methodisch auf Industriespionage und Cloud-Infrastrukturen verlegt und Zero-Day-Schwachstellen in Systemen ausnutzt, die den Verteidigungskern eines jeden Unternehmens bilden. Auch der Iran und Nordkorea haben sich erheblich weiterentwickelt: Sie sind von einfachen Angriffen zu komplexen Operationen übergegangen, die Ransomware-ähnliche Taktiken, die Verletzung von Zugangsdaten, die Verlagerung von Daten in die Cloud und die Nutzung von Drittanbieterdiensten zur Verschleierung von Bewegungen kombinieren."

Nach der Eskalation der geopolitischen Spannungen ist auch eine deutliche Veränderung der Angriffsmuster von Ost nach West festzustellen. Der CEO von 7L International und MassiveGRID, Vassilis Stoidis, erklärt: "Die Veränderung ist sowohl quantitativ als auch qualitativ dramatisch. Russische Cyberangriffe in der Ukraine haben bis 2024 um 70 % zugenommen - wir sprechen von mehr als 4.300 Vorfällen. Chinesische Angriffe in Taiwan verdoppelten sich auf 2,4 Millionen pro Tag. Die chinesische Cyberspionage insgesamt nahm 2024 um 150 % zu.

Die größte Veränderung liegt jedoch in der Strategie. Wir beobachten eine Verlagerung von der einfachen Spionage zur "Vorpositionierung". Die chinesische Volt-Taifun-Kampagne beispielsweise beschränkt sich nicht auf das Sammeln von Daten, sondern platziert Malware in Energie- und Wassernetzen, die im Falle einer Krise, z. B. in Taiwan, aktiviert werden. Auch zwischen Russland und China ist eine Annäherung im Cyberspace zu beobachten. Sie tauschen Malware und Exploit-Kits aus und koordinieren ihre Desinformationskampagnen. Ein solches Maß an Zusammenarbeit haben wir noch nie erlebt.

Und es gibt eine Hybridisierung - digitale Angriffe kombiniert mit physischen Angriffen. Wir haben Sabotage an Unterseekabeln in der Ostsee durch Täter mit Verbindungen zu Russland erlebt. China hat eine Unterwasserdrohne vorgestellt, die in der Lage ist, Kabel in einer Tiefe von 4.000 Metern zu durchtrennen.

Und schließlich der Übergang zu autonomen Operationen. Der von Anthropic unterbrochene Angriff zeigt genau das: minimale menschliche Beteiligung, viel größeres Ausmaß. Das ist die künftige Form der Cyberkriegsführung".

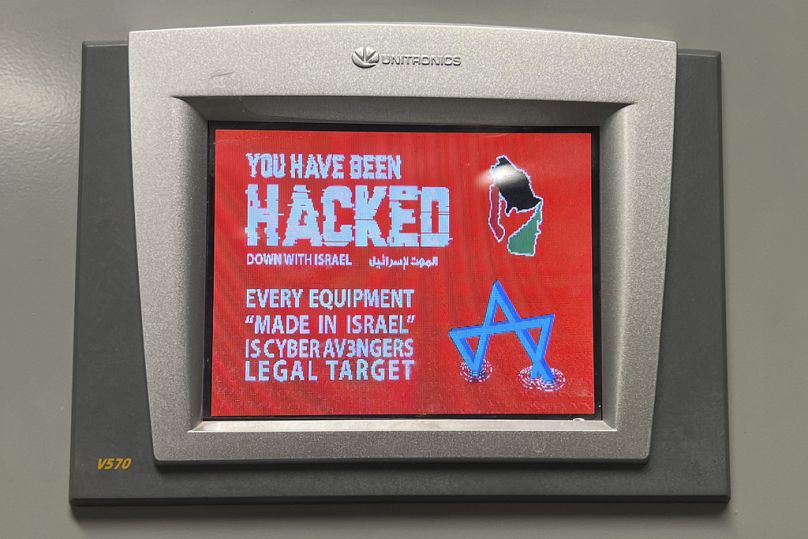

Laut Theophanes Kasimi ist nun auch der Iran mit aggressiven und subversiven Operationen ins Spiel gekommen: "Iranische Gruppen (MuddyWater, APT34) zielen auf öffentliche Einrichtungen, Finanzinstitutionen und die Energieinfrastruktur ab, wobei sie Techniken einsetzen, die Spionage und 'Pseudo-Ransomware'-Operationen zur Tarnung kombinieren."

Was machen die USA, EU und NATO?

Der Westen hat darauf reagiert, indem er die Cyberabwehr verstärkt, Vorschriften zur Bekämpfung von Desinformation durchgesetzt und in den Schutz kritischer Infrastrukturen investiert hat. Allerdings hat er oft reaktiv reagiert: Er hat nach einem Angriff reagiert, anstatt ihn zu verhindern.

Laut Antonis Nestoras, dem Gründer des Europäischen Innovationsrates:"Europaist spät dran bei Themen, bei denen sich Verzögerung teuer auszahlt. Viele Jahre lang wurden kritische Infrastrukturen hauptsächlich als nationale Angelegenheit behandelt, wobei jedes Land sein eigenes Schutzsystem entwickelte. Dies hat zu Heterogenität und großen Unterschieden im Sicherheitsniveau geführt. Die Koordinierung ist vor allem deshalb schwierig, weil es kein gemeinsames Risikoverständnis gibt und weil wichtige Entscheidungen aufgrund unterschiedlicher Interessen nur langsam getroffen werden. Die Energiekrise und der Krieg in der Ukraine haben als Weckruf gewirkt. Jetzt muss Europa ein wirklich gemeinsames Verständnis von Sicherheit entwickeln, denn solange es große Unterschiede zwischen den Ländern gibt, bleibt die gesamte Union verwundbar.

"Die am meisten unterschätzte Bedrohung ist die Abhängigkeit von Technologien, die nicht in Europa entwickelt werden. Dies ist die Grundlage für alle anderen Risiken. Wenn man seine technologische Basis nicht unter Kontrolle hat, kann man sich weder vor Propaganda noch vor digitaler Spionage schützen. Von Betriebssystemen über Plattformen bis hin zu digitalen Infrastrukturen ist Europa zu stark von externen Anbietern abhängig. Die Antwort liegt nicht nur in der Abwehr von Angriffen, sondern auch im Erwerb eigener technologischer Fähigkeiten. Man kann nicht die Schlüssel zu seinem Haus haben und jedes Mal an der Tür klingeln, wenn man hinein will", fügte er hinzu.

Doch wie sehr hat dieser Wettbewerb die Prioritäten der EU verändert? Laut Antonis Nestor: "Dieser Wettbewerb hat die Prioritäten in Europa völlig verändert. Es geht nicht mehr nur um die Wirtschaft, sondern auch um die Geopolitik. China investiert massiv mit staatlicher Lenkung, die USA bewegen sich mit der Dynamik eines unregulierten Marktes, und Europa wird aufgefordert, sein eigenes Gleichgewicht zu finden. Europa muss sein eigenes Modell finden: weder staatliche Zentralisierung wie in China noch ein unregulierter Markt wie im Silicon Valley. Es geht um etwas Ausgewogeneres, mit Regeln, aber auch mit Raum für große europäische Unternehmen, die wachsen und international konkurrieren können. Dieser Wettbewerb drängt Europa zu mehr Zusammenarbeit. Er wirkt wie ein Spiegel: Er zeigt uns, wo wir im Rückstand sind, aber auch, wo wir die Führung übernehmen können, wenn wir uns von der Logik des Managements lösen und uns der Logik einer echten Strategie zuwenden. Letztlich scheint es Europa aber nicht nur an Technologie, sondern auch an Mut und Entschlossenheit zu mangeln. Wenn wir weiterhin die Innovation der anderen bewundern und einfach versuchen, sie nach unseren eigenen Regeln zu regeln, dann werden wir nur Zuschauer der Geschichte des 21.

Die Ziele der digitalen Kluft

1. Kritische Infrastrukturen

Energie, Telekommunikation, Verkehrssysteme, Wasserkraftwerke und Finanznetze sind heute vorrangige Ziele. Ein erfolgreicher Angriff kann ein Echtzeit-Chaos verursachen, von Stromausfällen bis zum Zusammenbruch von Bankensystemen.

2. Information und sozialer Zusammenhalt

Fehlinformationen nutzen Fake News, Bots und Techniken der "Informationsmüdigkeit", um das Vertrauen in Institutionen zu untergraben, Gesellschaften zu polarisieren und Wahlprozesse zu beeinflussen.

3. Technologischer Wettbewerb und Industriespionage

Sie zielt darauf ab, Vorteile wie Verteidigungstechnologien, künstliche Intelligenz, Satellitensysteme und kritisches Know-how zu übertragen.

4. Politische Destabilisierung

Ziel ist es, Regierungen zu schwächen, die Abschreckungsfähigkeit des Westens zu verringern und das geopolitische Gleichgewicht zu verschieben, ohne dass es zu einem direkten militärischen Konflikt kommt.

Was die Zukunft angeht, so ist nach Ansicht des CEO von 7L International und MassiveGrid eine Eskalation so gut wie sicher, wobei das Jahr 2027 einen entscheidenden Meilenstein darstellt.

"Anthropic hat es klar formuliert: Die Cyberfähigkeiten verdoppeln sich alle sechs Monate. Die Techniken, die wir bei dem Angriff im September gesehen haben, werden von viel mehr Akteuren eingesetzt werden [5]. Das ist unvermeidlich.

Der entscheidende Meilenstein ist das Jahr 2027. Viele Verteidigungsexperten halten es für einen wahrscheinlichen Brennpunkt für einen Großmachtkonflikt - vor allem wegen Taiwan. Es gibt sogar eine Initiative mit dem Namen "UnDisruptable27", die das Jahr 2027 als Frist für den vollständigen Cyberschutz kritischer Infrastrukturen gesetzt hat [19].

Agentische KI wird alles verändern. Autonome KI-Agenten, die ganze Angriffe mit minimalem menschlichen Eingreifen bewältigen [20]. Was wir im September gesehen haben, war nur der Anfang.

Wir haben auch das Problem des Quantencomputers. Im Jahr 2026 wird der größte kryptografische Übergang der Geschichte beginnen - der Übergang zur Post-Quantum-Kryptografie [21].

Und wir erleben bereits jetzt, dass Regierungen kritische Telekommunikationsinfrastrukturen verstaatlichen oder einschränken. Die Salt Typhoon-Kampagne kompromittierte über 600 Organisationen in 80 Ländern [22]. Dies hat die Debatte verändert.

Mein Rat? Die Unternehmen müssen aufhören, Cybersicherheit als IT-Problem zu betrachten. Es ist eine Frage der Geschäftskontinuität, der nationalen Sicherheit und der Geopolitik. Und sie müssen damit beginnen, KI zur Verteidigung einzusetzen, so wie Angreifer sie zur Offensive nutzen.